Il settore sanitario si conferma tra i più colpiti da attacchi informatici a livello globale, con un preoccupante aumento degli eventi cyber malevoli rilevati in Italia.

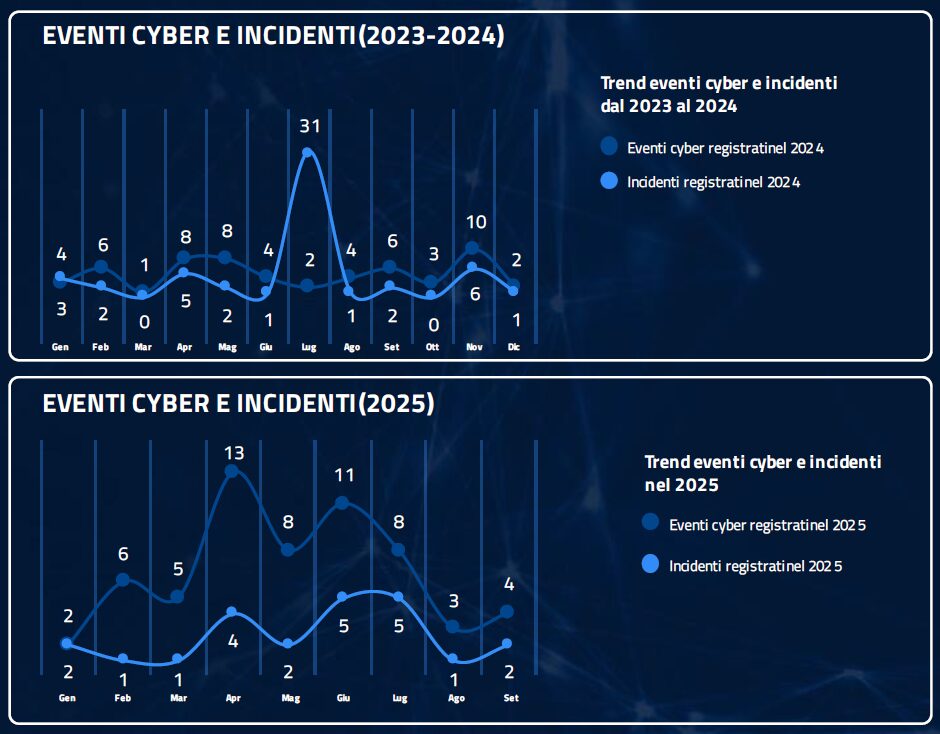

Secondo l’Agenzia per la Cybersicurezza Nazionale (ACN), nel periodo 2023-2025 si è registrata una media di 4,3 eventi cyber al mese ai danni di strutture sanitarie, con circa la metà classificati come veri e propri incidenti con impatto effettivo sui servizi erogati.

Indice degli argomenti

Cybersecurity in Sanità in Italia: le principali minacce per le strutture sanitarie

L’analisi dell’ACN evidenzia come le principali minacce siano riconducibili a:

- esposizione di dati personali;

- accessi non autorizzati;

- compromissione da malware;

- attacchi ransomware.

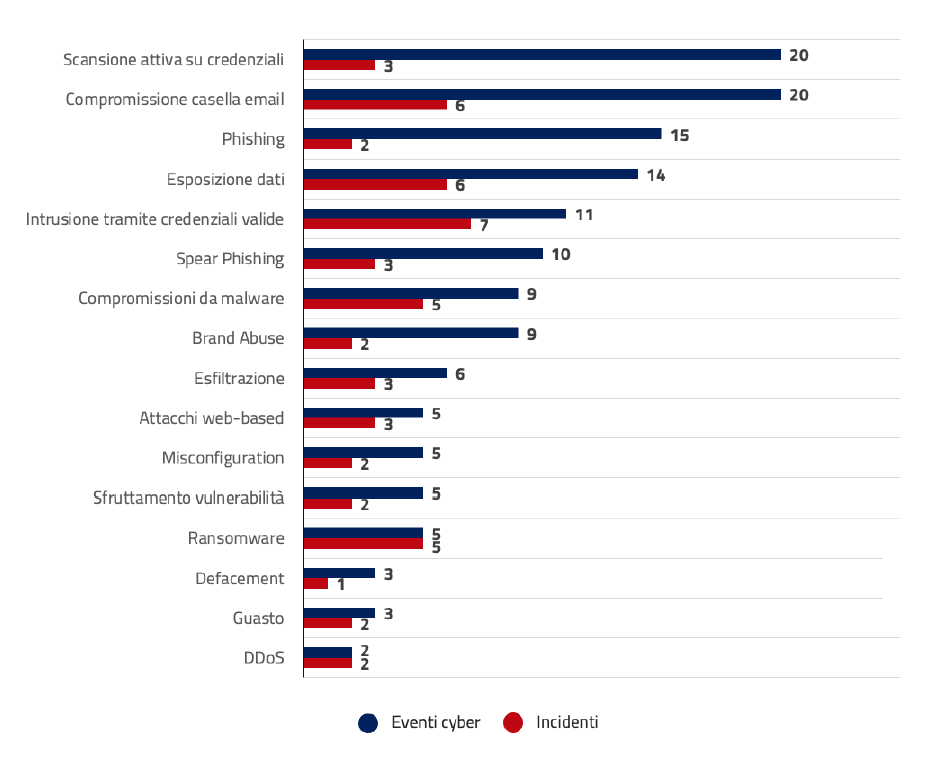

Gli attacchi ransomware, in particolare, si confermano tra le tipologie più impattanti per la cybersecurity in Sanità: essi, infatti, hanno la capacità di compromettere la disponibilità dei sistemi e incidere significativamente sulla continuità operativa. Nel 2024, il 17% degli incidenti è stato causato da ransomware, confermandosi la minaccia più grave.

Altre tipologie di attacchi rilevanti includono compromissioni da malware generico (17%) e intrusioni tramite credenziali valide (17%).

Un dato allarmante riguarda l’aumento del 111% degli eventi cyber nel 2024 rispetto all’anno precedente, con 57 eventi registrati contro i 27 del 2023. Un trend che evidenzia la crescente sofisticazione e frequenza degli attacchi e che richiama un’urgente attenzione da parte delle strutture sanitarie per rafforzare le proprie difese cyber.

Come stanno cambiando le strategie degli attacchi

L’analisi condotta dall’ACN sulla cybersecurity in Sanità in Italia, relativa al triennio 2023-2025, rivela un quadro in continua evoluzione delle minacce cyber:

- 2023 – sono stati registrati 27 eventi cyber;

- 2024 – ha visto un’impennata significativa, con 57 eventi e ben 55 incidenti;

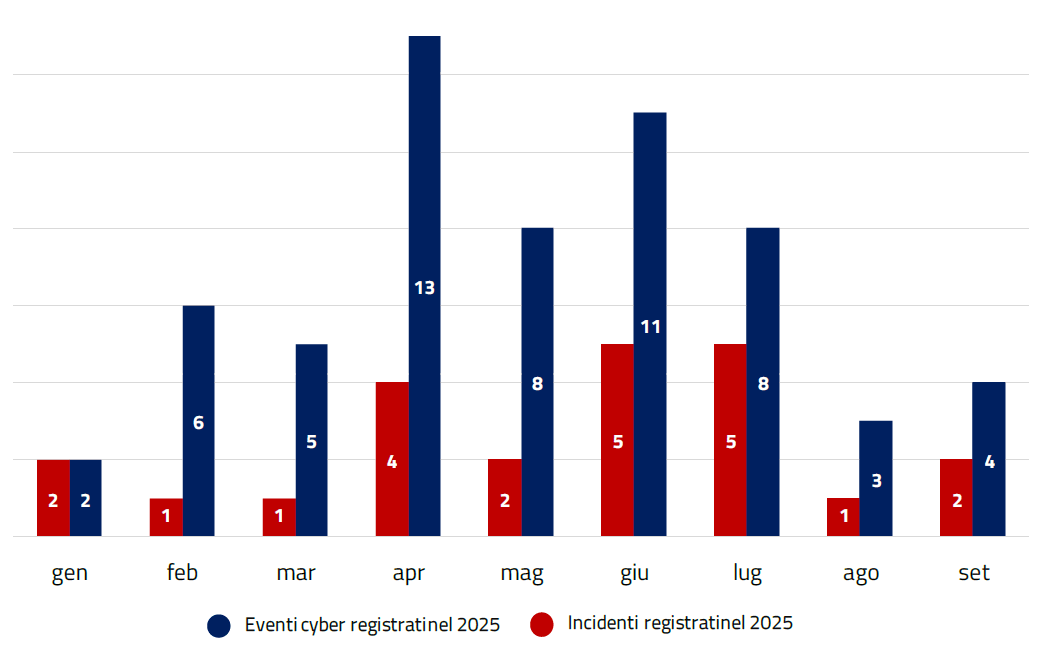

- 2025 – nei primi 9 mesi il trend si è parzialmente stabilizzato, con 60 eventi e 23 incidenti.

Un dato interessante emerge dall’analisi delle tipologie di attacco: mentre nel 2023-2024 i ransomware dominavano lo scenario (36% degli eventi nel 2023, 11% nel 2024), nel 2025 si è assistito a una diversificazione delle minacce.

Le attività di scansione attiva su credenziali, phishing e compromissione delle caselle e-mail sono stati i vettori principali, facendo emergere un cambiamento nelle strategie degli attaccanti. Questo shift sottolinea l’importanza di un approccio multistrato alla cybersecurity in Sanità che non si concentri solo sulla protezione da ransomware ma consideri anche la sicurezza delle credenziali e la formazione del personale contro il phishing.

È stato inoltre rilevato un aumento significativo delle configurazioni errate dei sistemi, passando da una media giornaliera di circa 20mila nel 2024 a oltre 120mila nel 2025. Un quadro da cui emerge chiaramente la necessità di una maggiore attenzione alla corretta configurazione e manutenzione dei sistemi IT nel settore sanitario.

Cybersecurity in Sanità: le criticità più importanti

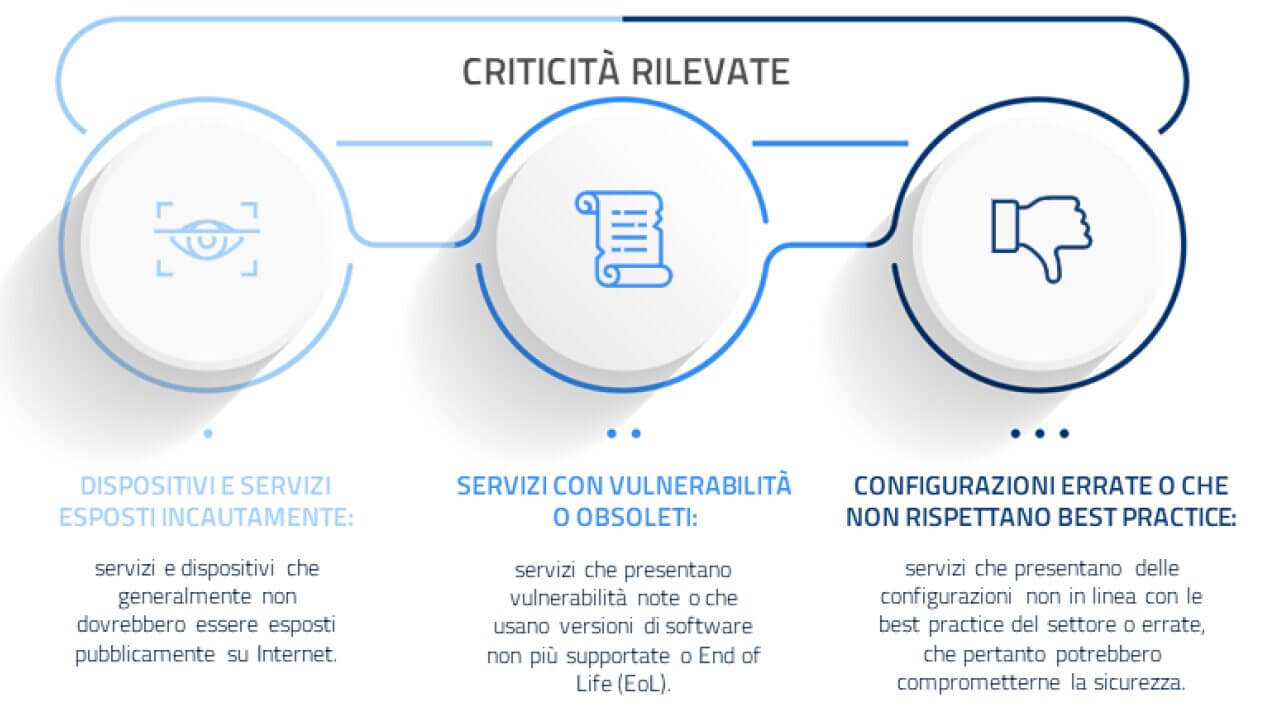

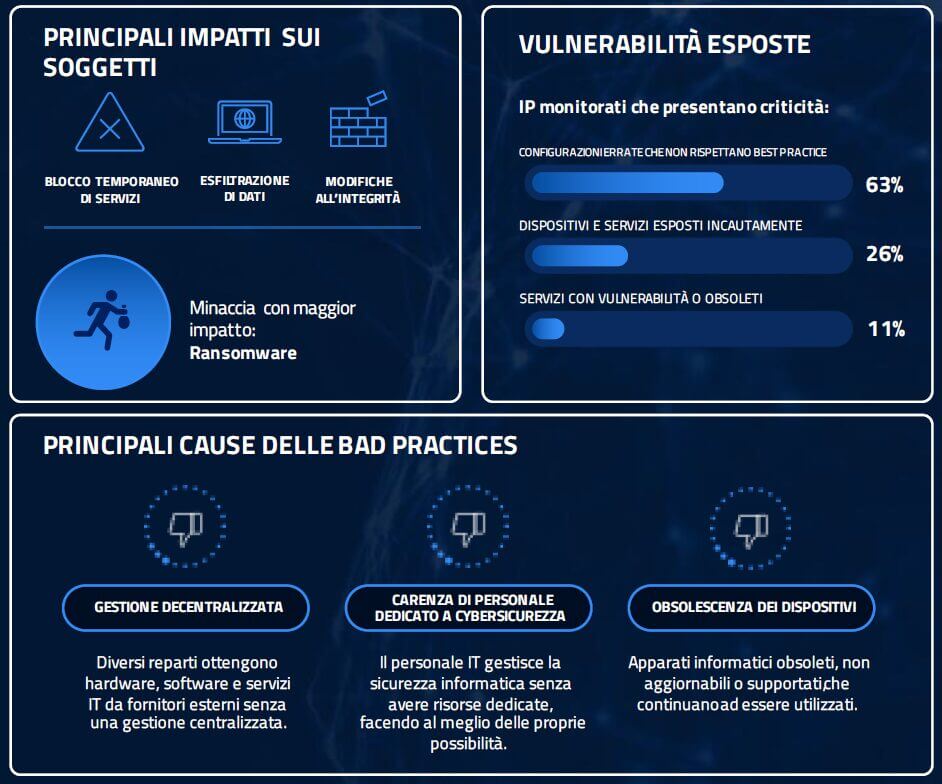

L’analisi condotta dall’ACN sulla superficie di attacco del settore sanitario italiano ha rivelato un quadro preoccupante di vulnerabilità esposte.

Su oltre 50mila indirizzi IP associati al settore, monitorati tra aprile 2024 e settembre 2025, è stato identificato un elevato numero di criticità, classificate in 3 categorie principali:

- servizi esposti incautamente;

- servizi con vulnerabilità o obsoleti;

- servizi con configurazioni errate.

La maggioranza delle criticità rilevate appartiene alla terza categoria, indice di una diffusa mancanza di attenzione alle best practice di configurazione.

Tra le vulnerabilità più critiche:

- servizi esposti su Internet senza adeguate misure di protezione;

- sistemi operativi e applicazioni non aggiornati;

- configurazioni di default non modificate.

È stato rilevato un significativo aumento delle configurazioni errate, passando da una media giornaliera di circa 20mila nel 2024 a oltre 120mila nel 2025.

Queste vulnerabilità offrono agli attaccanti molteplici punti di ingresso, aumentando il rischio di compromissioni su larga scala.

La situazione è ulteriormente complicata dall’uso diffuso di dispositivi medici connessi (IoMT) spesso privi di adeguate misure di sicurezza e dalla crescente adozione di soluzioni cloud non sempre configurate correttamente.

Attacchi ransomware agli Ospedali italiani

Gli attacchi ransomware si confermano come la minaccia più importante per le strutture ospedaliere italiane, con impatti che vanno ben oltre la mera perdita di dati.

Nel 2024, il 17% degli incidenti nel settore sanitario è stato causato da ransomware, un trend già evidente nel 2023 quando rappresentavano il 36% degli eventi cyber.

L’impatto di questi attacchi è multiforme e profondo: oltre al blocco temporaneo dell’erogazione di servizi essenziali, che in alcuni casi ha coinvolto tutti i servizi IT della struttura, si sono registrati casi di esfiltrazione di dati sensibili dei pazienti, con e senza cifratura, e modifiche arbitrarie ai dati che hanno compromesso l’integrità delle informazioni mediche.

Un esempio di attacco: la strategia usata

In un caso emblematico analizzato dall’ACN, un attacco ransomware ha seguito un percorso tipico: iniziando con una fase di ricognizione attraverso scansioni di rete, gli attaccanti hanno sfruttato vulnerabilità note per ottenere accesso iniziale, muovendosi lateralmente nella rete ospedaliera per elevare i privilegi e, infine, esfiltrare dati prima di attivare il payload ransomware. Ciò ha portato al blocco di sistemi critici come cartelle cliniche elettroniche, sistemi di prenotazione e apparecchiature diagnostiche, con conseguenze potenzialmente letali per i pazienti in condizioni critiche.

L’ACN sottolinea come la rapidità di risposta e la presenza di piani di continuità operativa siano cruciali per mitigare gli impatti di tali attacchi, evidenziando la necessità di investimenti non solo in tecnologie di sicurezza ma anche in formazione del personale sulla cybersecurity in Sanità e procedure di risposta agli incidenti.

Le cattive pratiche di sicurezza più diffuse e le relative contromisure

L’analisi ACN ha evidenziato una serie di cattive pratiche di sicurezza, diffuse nel settore sanitario italiano, che aumentano significativamente la vulnerabilità delle strutture agli attacchi cyber.

Tra le più gravi, emerge la gestione decentralizzata dell’IT, con diversi reparti che ottengono hardware, software e servizi da fornitori esterni senza una supervisione centralizzata.

Questa pratica porta a una frammentazione della sicurezza e a potenziali incompatibilità tra sistemi.

Un’altra criticità è la carenza di personale dedicato alla cybersecurity in Sanità: spesso, la gestione della sicurezza informatica è affidata a personale IT generico, senza le competenze specialistiche necessarie.

L’obsolescenza dei dispositivi e dei software rappresenta un’altra vulnerabilità critica, con molte strutture che continuano a utilizzare sistemi non più supportati o aggiornabili.

Per contrastare queste cattive pratiche, occorre una governance centralizzata dell’IT e della sicurezza con la creazione di un team dedicato alla cybersecurity in Sanità.

È fondamentale adottare un approccio di “security by design” nell’acquisizione e nell’implementazione di nuove tecnologie, privilegiando soluzioni aggiornabili e supportate nel lungo termine.

La formazione continua del personale sui temi della cybersecurity in Sanità è altrettanto essenziale, così come l’implementazione di politiche di gestione delle password robuste e l’attivazione dell’autenticazione a due fattori su tutti i sistemi critici.

Da sottolineare, inoltre, l’importanza di effettuare regolarmente valutazioni del rischio e test di penetrazione, implementare sistemi di monitoraggio e rilevamento delle minacce in tempo reale e mantenere piani di risposta agli incidenti e di continuità operativa aggiornati e testati periodicamente.

Di seguito, l’elenco delle peggiori pratiche rilevate nel settore sanitario italiano e delle possibili contromisure da adottare:

| PEGGIORI PRATICHE RILEVATE | CONTROMISURE |

| Assenza di autenticazione multi-fattore sulle Virtual Private Network (VPN) | Implementazione dell’autenticazione multifattore (MFA) |

| Utilizzo di protocolli di autenticazione e cifratura obsoleti | Utilizzo di versioni recenti di protocolli di autenticazione e comunicazione e disabilitazione protocolli obsoleti sul Domain Controller |

| Password Policy inadeguata | Creazione di una password policy che rispetti le best practice, anche supportata dagli strumenti preposti quali password manager |

| Errata gestione dei privilegi utente | Applicazione del principio del privilegio minimo su account utente e di servizio e revisione periodica dei privilegi ad essi assegnati |

| Assenza di inventario dei servizi critici | Redazione e costante aggiornamento di una lista aggiornata dei servizi IT critici e una lista delle funzionalità e dati critici degli ospedali |

| Prodotti non aggiornati | Creazione di un asset inventory di dispositivi con relativa versione del software e firmware in uso; applicazione degli aggiornamenti di sicurezza ed eventuali patch rilasciati dai produttori; isolamento o dismissione dei dispositivi non più supportati e non aggiornabili |

| Errata gestione di Microsoft Active Directory | Corretta architettura e gestione dell’AD secondo le indicazioni di hardening fornite dal Vendor e utilizzo di tool specifici che consentano il monitoraggio e il rilevamento di criticità nella configurazione |

| Errata gestione dei log | Redazione di una policy di gestione dei log per il rilevamento e l’analisi degli eventi, adozione di strumenti dedicati quali SIEM, SOAR, XSOAR e log collector e backup dei log e corretta conservazione degli stessi |

| Errata gestione dei backup | Implementazione di una politica di gestione dei backup per la memorizzazione in porzioni di rete segregate ed una frequenza di backup proporzionata alla criticità delle informazioni memorizzate, nonché un piano di ripristino in caso di perdita dei dati |

| Rete non segmentata | Rete isolata e segmentata per gestire proattivamente la sicurezza e la conformità, e utilizzo approccio Zero Trust in caso di gestione decentralizzata dell’infrastruttura IT |

| Mancanza di procedure di Incident Response | Redazione e aggiornamento costante di un piano di risposta agli incidenti informatici che individui ruoli e responsabilità di tutti i soggetti incaricati nelle varie fasi della gestione degli incidenti, e che includa elenchi di eventuali fornitori di servizi, di hardware e di software |

| Assenza di Endpoint Detection and Response | Adozione di soluzioni EDR e XDR in grado di rilevare e bloccare comportamenti anomali negli host |

Strategie di governance centralizzata per una cybersecurity in Sanità più efficace

L’implementazione di una governance centralizzata della cybersecurity in Sanità è un elemento chiave per migliorare la sicurezza delle strutture sanitarie italiane.

L’ACN, basandosi sulle analisi condotte e sulle best practice internazionali, raccomanda un approccio strutturato e integrato alla governance della sicurezza informatica. Questo modello prevede, innanzitutto, la creazione di un ruolo di Chief Information Security Officer (CISO) a livello di organizzazione sanitaria, con responsabilità diretta sulla strategia di sicurezza e con una linea di reporting diretta al vertice dell’organizzazione. Il CISO dovrebbe guidare un team dedicato alla cybersecurity responsabile dell’implementazione e del monitoraggio delle politiche di sicurezza in tutta l’organizzazione.

La governance centralizzata dovrebbe basarsi su un framework di gestione del rischio cyber, come il NIST Cybersecurity Framework o l’ISO 27001, adattato alle specifiche esigenze del settore sanitario. Questo approccio permette di identificare, proteggere, rilevare e rispondere in modo sistematico a potenziali minacce cyber.

Un elemento fondamentale della governance centralizzata è l’implementazione di politiche e procedure uniformi in tutta l’organizzazione sanitaria, dalla gestione degli asset IT alla risposta agli incidenti. Ciò include la standardizzazione dei processi di acquisizione e gestione di hardware e software, l’implementazione di controlli di accesso basati sul principio del minimo privilegio e l’adozione di pratiche di sviluppo sicuro per le applicazioni interne.

L’ACN sottolinea l’importanza di integrare la cybersecurity in tutti i processi decisionali dell’organizzazione, dalla pianificazione strategica all’allocazione delle risorse. Questo approccio “security by design” assicura, infatti, che le considerazioni relative alla cybersecurity in Sanità siano incorporate fin dall’inizio in ogni nuovo progetto o iniziativa.

Inoltre, la governance centralizzata dovrebbe includere un programma continuo di formazione e sensibilizzazione sulla cybersecurity in Sanità per tutto il personale, dai medici agli infermieri, dal personale amministrativo ai tecnici IT. Un approccio olistico alla governance della cybersecurity, infatti, se implementato correttamente può migliorare significativamente la resilienza delle strutture sanitarie italiane di fronte alle crescenti minacce cyber.

Cybersecurity in Sanità: 10 raccomandazioni per migliorare la sicurezza delle strutture sanitarie italiane

Sulla base delle vulnerabilità e degli incidenti analizzati, l’ACN ha elaborato una serie di raccomandazioni chiave per migliorare la sicurezza delle strutture sanitarie italiane.

Innanzitutto, si raccomanda l’implementazione di un sistema di gestione della sicurezza delle informazioni (SGSI) basato su standard internazionali come ISO 27001, adattato alle specifiche esigenze del settore sanitario.

È fondamentale adottare un approccio “zero trust” che prevede la verifica continua dell’identità e dell’autorizzazione di ogni utente e dispositivo che accede alla rete, indipendentemente dalla posizione.

L’ACN sottolinea inoltre l’importanza di implementare una strategia di backup e disaster recovery robusta, con copie offline dei dati critici e test regolari di ripristino.

La segmentazione della rete è un’altra raccomandazione cruciale atta a isolare i sistemi critici e limitare la propagazione di potenziali compromissioni.

Sul fronte della protezione dei dati, si raccomanda l’adozione di soluzioni di crittografia end-to-end per i dati sensibili, sia in transito che a riposo.

L’ACN enfatizza anche l’importanza di una gestione accurata delle patch, con processi automatizzati per l’aggiornamento tempestivo di sistemi operativi e applicazioni.

La formazione continua del personale su temi di cybersecurity in Sanità, inclusa la sensibilizzazione sul phishing e l’ingegneria sociale, è considerata fondamentale.

Infine, l’ACN raccomanda l’implementazione di soluzioni di Security Information and Event Management (SIEM) e Security Orchestration, Automation and Response (SOAR) per migliorare la capacità di rilevamento e risposta agli incidenti.

Di seguito, le 10 raccomandazioni più rilevanti per la cybersecurity in Sanità per come indicate nell’analisi dell’ACN:

AUTHENTICATION

Redigere una politica di gestione delle credenziali utente e di servizio ed abilitare l’autenticazione multifattore per tutte le utenze, specie per le VPN.

PRIVILEGE MANAGEMENT

Gestire i privilegi utente e di sistema in accordo al principio del privilegio minimo.

HARDENING CONFIGURATION

Adottare configurazioni hardenizzate di Microsoft Active Directory, secondo le raccomandazioni del produttore.

LOG MANAGEMENT

Definire una procedura di gestione dei log.

PATCH MANAGEMENT

Redigere un inventario di dispositivi e servizi corredato dalle relative versioni e definire una procedura per il patch management.

NET MANAGEMENT

Creare una rete di management.

BACKUP MANAGEMENT

Adottare una politica di gestione dei backup e garantire la segregazione delle copie.

RESPONSE PLAN

Creare un piano di risposta agli incidenti che coinvolga tutte le unità organizzative.

DETECT & RESPOND

Utilizzare soluzioni Endpoint Detection and Response o Extended Detection and Response.

ANALYZING INTERNET EXPOSURE

Analizzare la superficie esposta su Internet e limitarla ai soli servizi necessari.

Queste raccomandazioni, se implementate in modo coerente e sistematico, possono ridurre significativamente il rischio di compromissioni e migliorare sostanzialmente la resilienza complessiva delle strutture sanitarie agli attacchi cyber.